|

|

樓主 |

發表於 20-8-31 10:14

|

顯示全部樓層

前面提到, 我如果將 OTP 的相關鍵值("Public Identity" and "Private Identity" and "Secret Key")存入 Slot1.

將 Static Password 的相關鍵值("Public Identity" and "Private Identity" and "Secret Key")存入 Slot2.

過一陣子後, 我學會如何使用 KeePassXC Password Manager了, 並且想讓它搭配 Yubikey 使用, 以確保我的 KeePassXC 密碼庫, 不會因為別人拿到密碼就可以解開了 ... ^_^

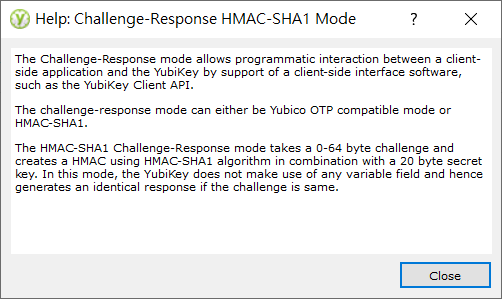

KeePassXC 有支援 Yubikey, 但是以 "HMAC-SHA1" 的挑戰回應(Challenge-Response)模式 ... :

Using Your YubiKey with KeePass

Why only HMAC-SHA1? Why not FIDO-U2F or TOTP?

How do I create a YubiKey protected database

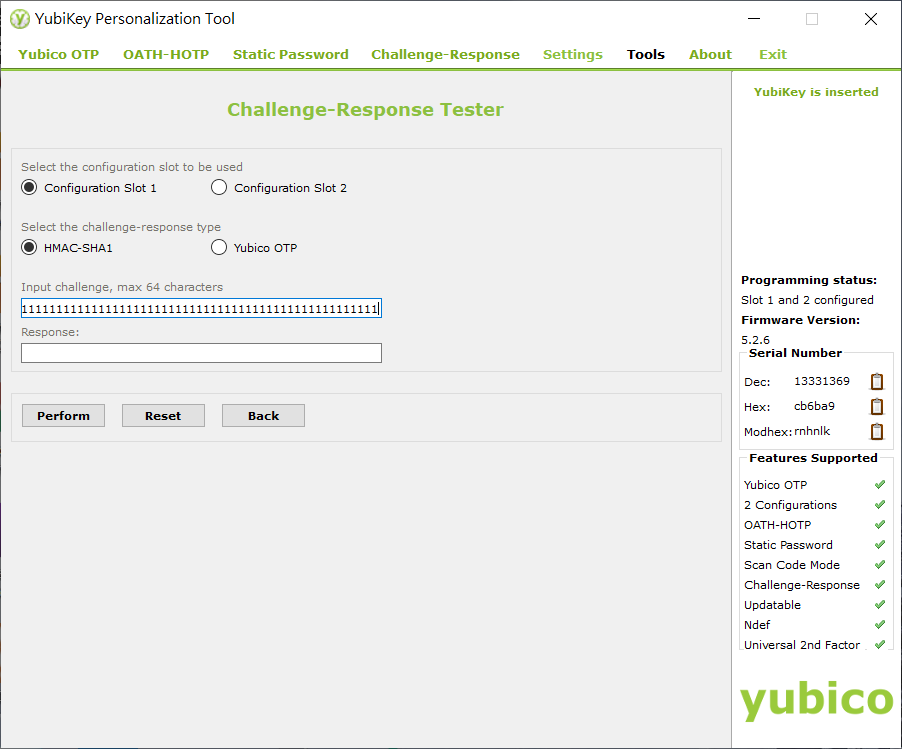

底下圖是使用 "Yubikey Personalization Tool", HMAC-SHA1 mode: "Variable input" :

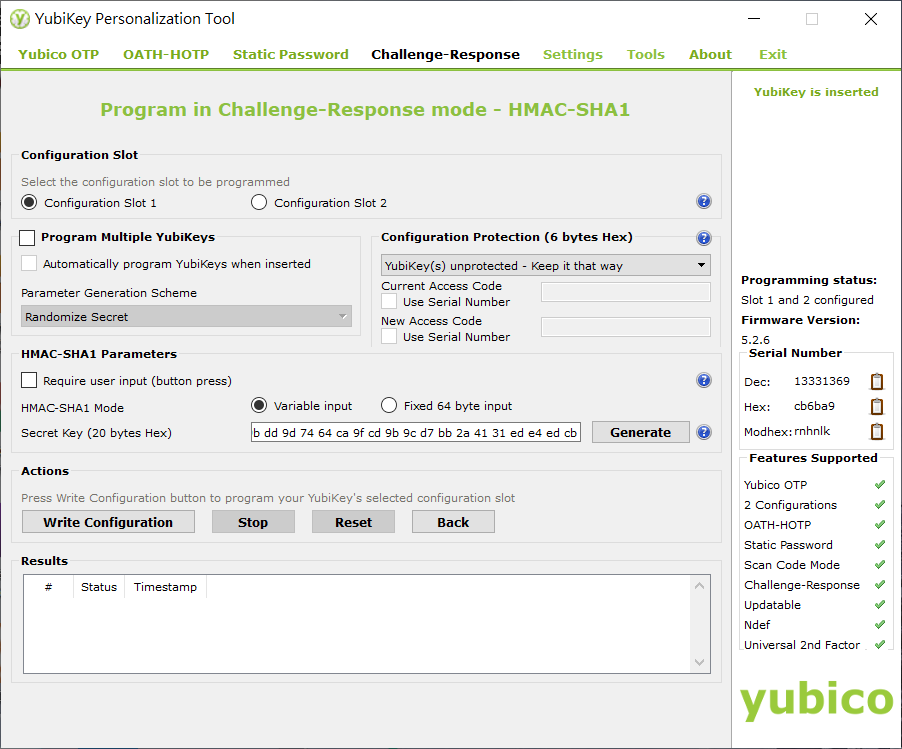

底下圖是使用 "Yubikey Manager"(內定 HMAC-SHA1 mode: "Variable input") :

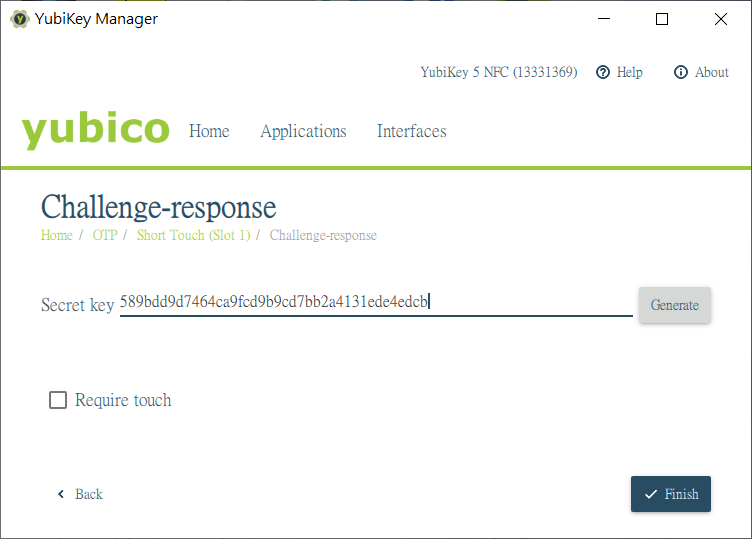

底下圖是使用 "Yubikey Personalization Tool", HMAC-SHA1 mode: "Fixed 64 byte input" :

"Yubikey Manager" Windows 版, 目前沒有 HMAC-SHA1 mode: "Fixed 64 byte input".

底下圖是使用 "Yubikey Personalization Tool" 來檢驗是否能產生 HMAC-SHA1 的回應 :

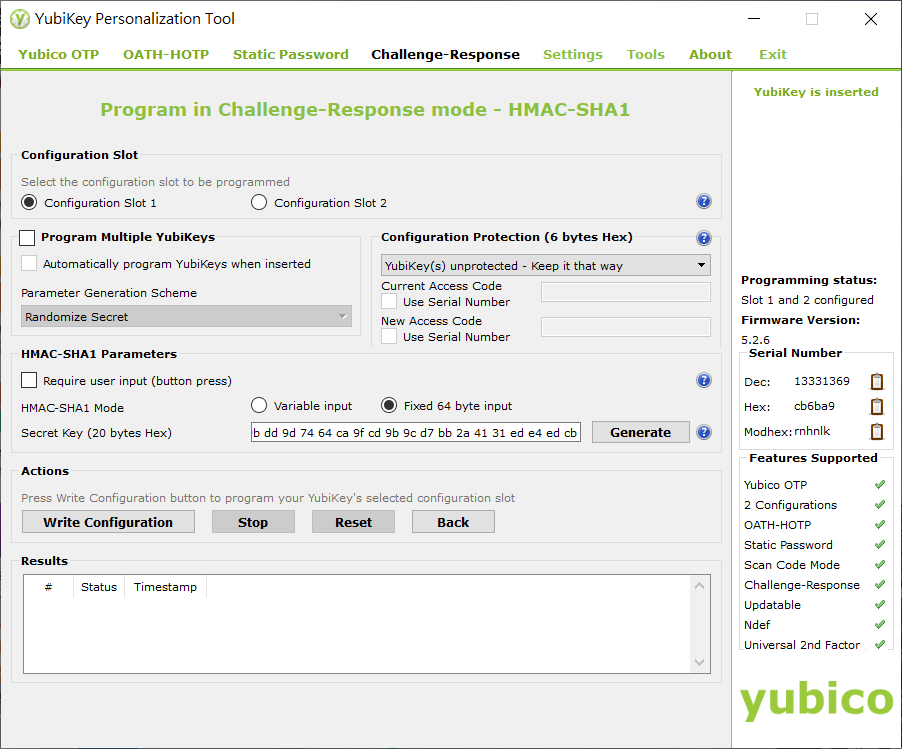

當我將 HMAC-SHA1 的 "Secret Key" 值存入 Slot1 後, 則原先存在 Slot1 的 OTP 相關鍵值就沒有了!!

即先前是 :

OTP ====> Slot1.

Static Password ====> Slot2.

最後, 將

HMAC-SHA1 ====> Slot1. 則 Slot1 就是存著 "HMAC-SHA1" 的相關鍵值...

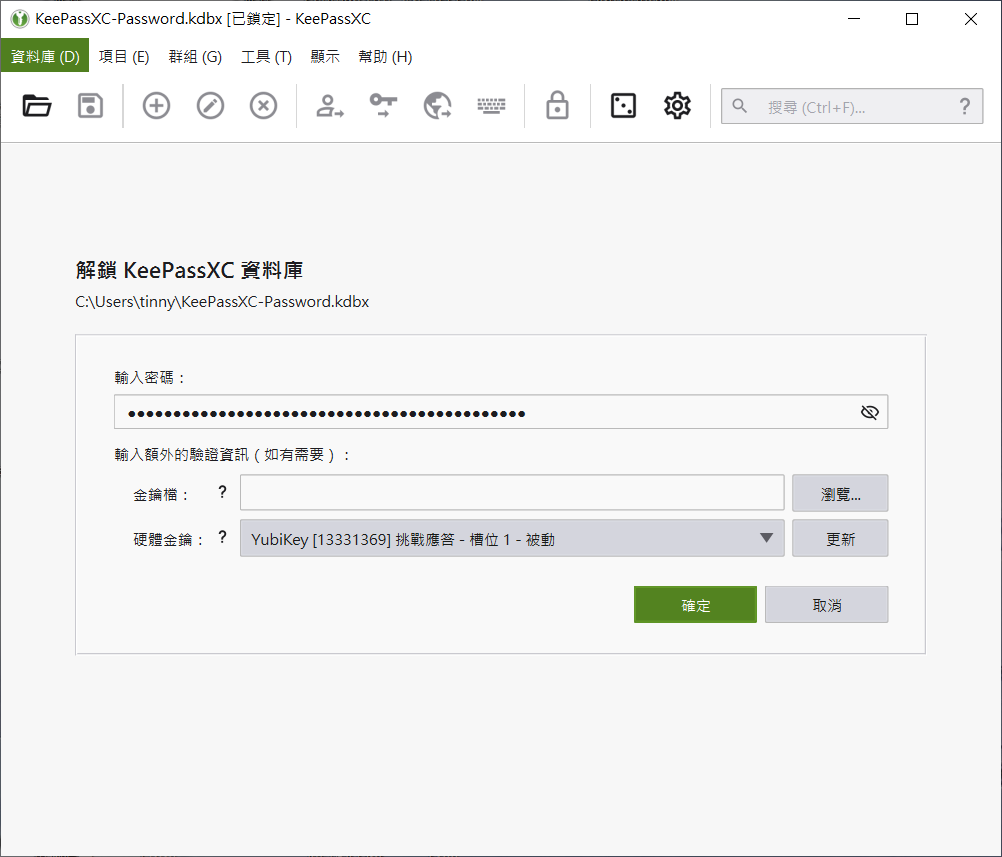

底下是 KeePassXC 搭配 Yubikey 做登入的畫面 ... :

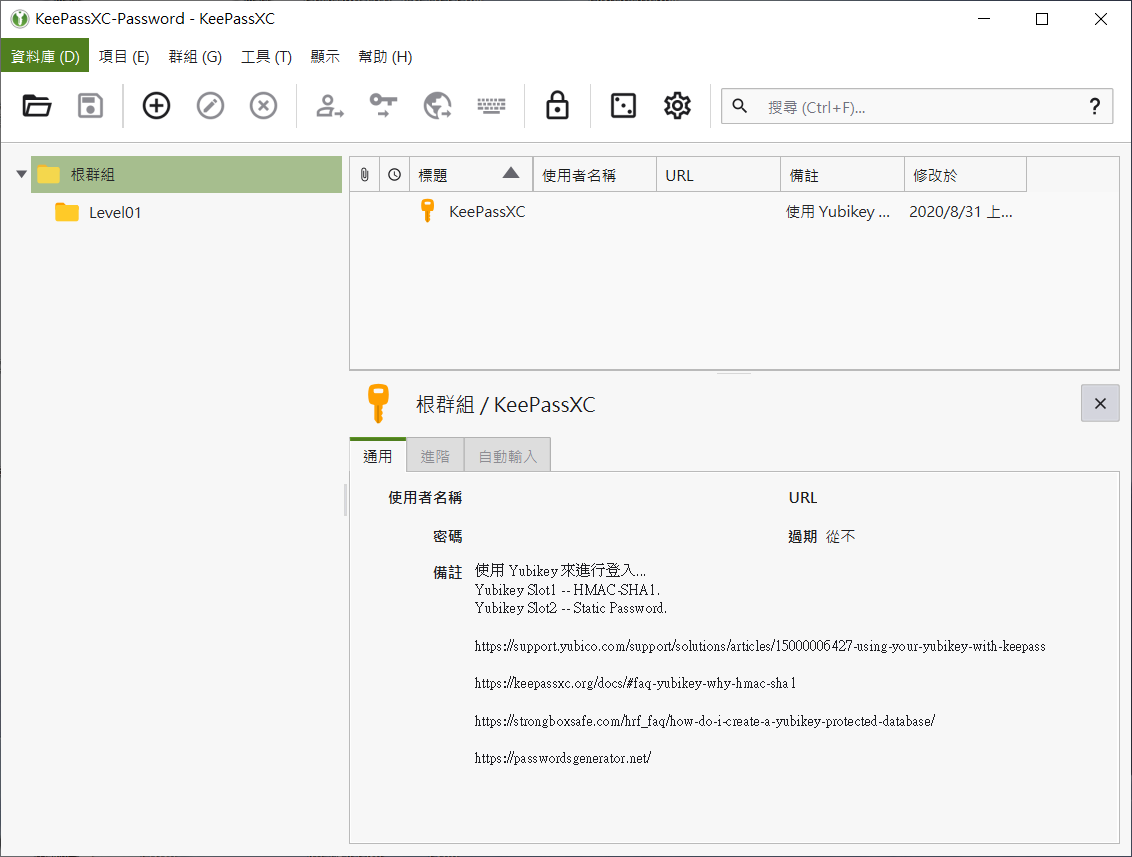

底下是 KeePassXC 密碼庫的資料1. ... :

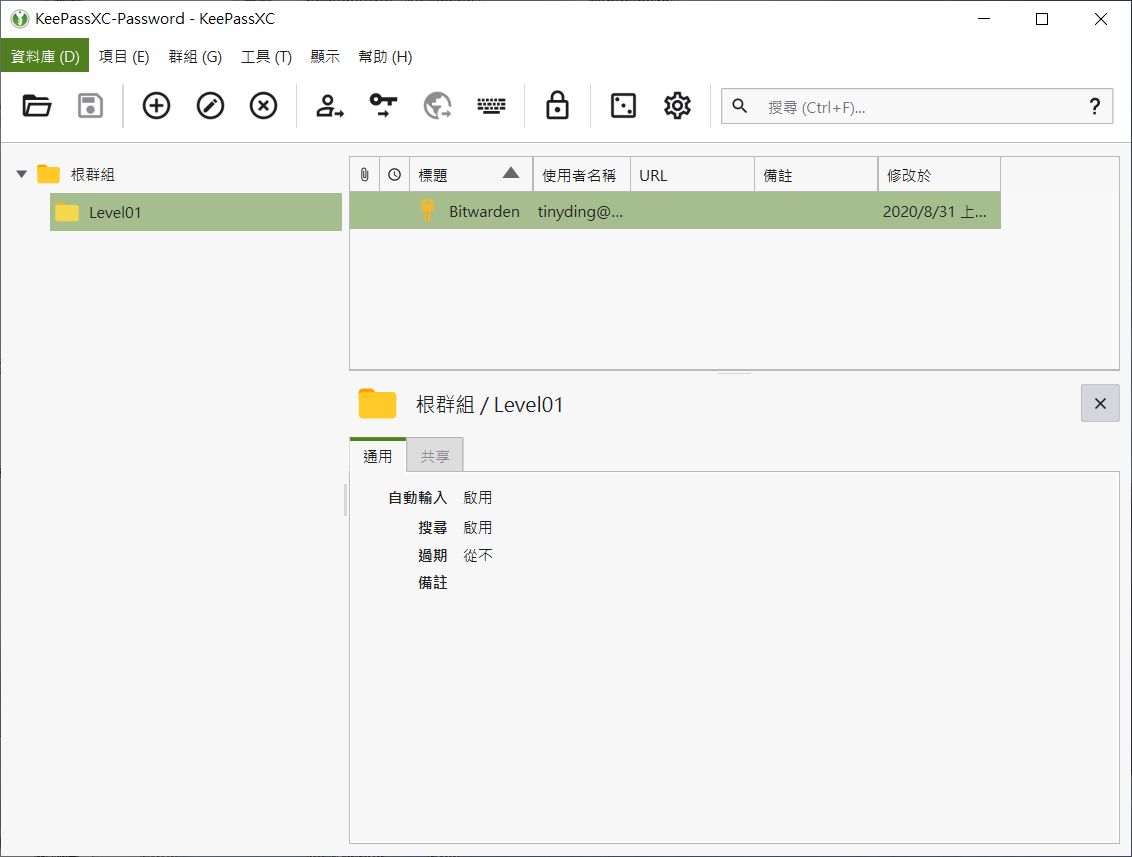

底下是 KeePassXC 密碼庫的資料2. ... :

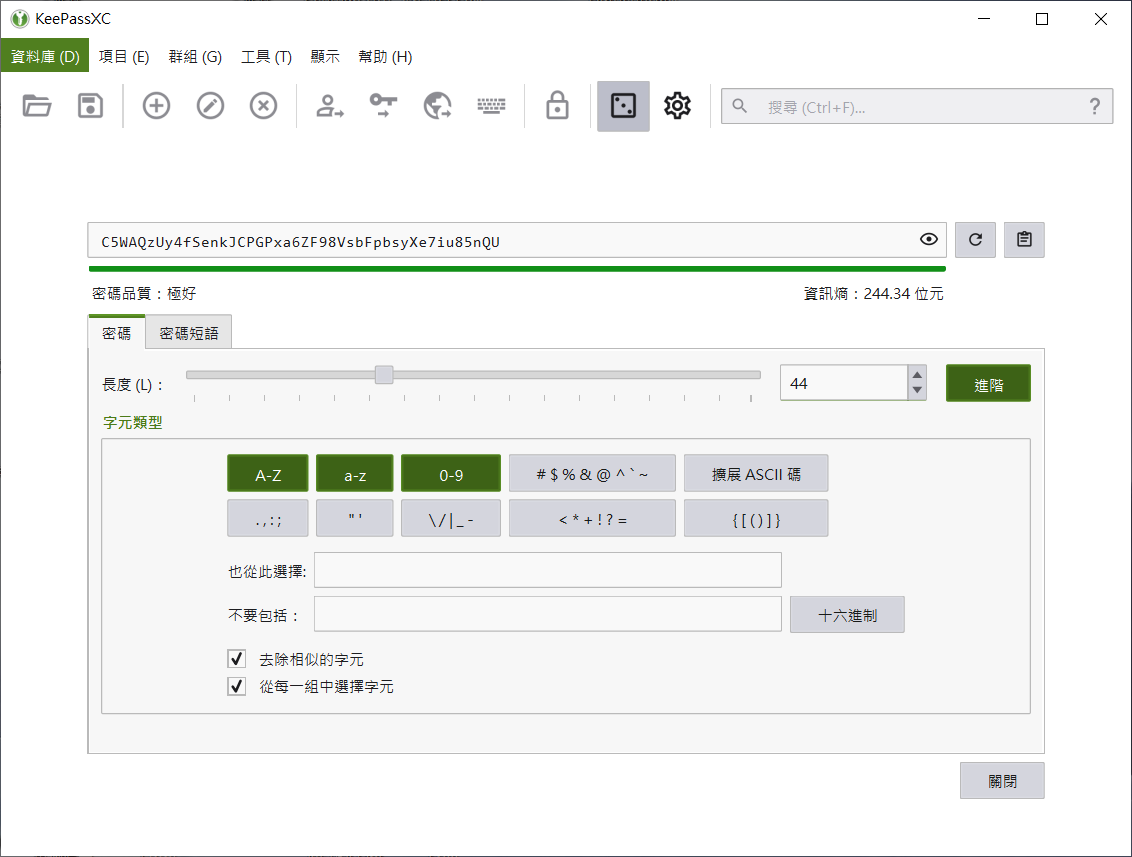

而原先使用 Yubikey 來產生 OTP 密碼的工作, 則交由 KeePassXC 來產生 ... :

或者是其他的密碼產生器也行, 例如 : Strong Random Password Generator .

問題來了 ... 當我更動 Slot1 中的資料後, 卻使得我在 Dropbox 登入失敗(因為有檢查 Yubikey) ...

我只好使用另一支備份鑰匙來登入 ... 然後, 在 Dropbox 中原先有誤的鑰匙先保持著不要刪掉, 等新建的鑰匙完成後, 再將有誤的舊鑰給刪除掉即可(不知為何? 我好幾次先刪除有誤的舊鑰, 然後才建新鑰, 結果登出後, 再登入就會發生鑰匙有誤的問題而登入失敗...) .

而 Google 的帳號並沒有因我更改 Slot1 的值, 而發生登入失敗的問題. ^_^

現在我登入 KeePassXC 後, 取得我在 Bitwarden 上的密碼後, 登入瀏覽器上的 Bitwarden 擴充模組, 之後其他站台的登入帳號密碼就交給 Bitwarden 擴充模組來幫我填入了... 而平常用不到 KeePassXC 時, 則先將其上的密碼資料庫鎖上, 留 KeePassXC 只做 OTP 密碼產生 ... ^_^

|

評分

-

查看全部評分

|